在 24,931 个独特的网站上发现了多达 47,337 个恶意插件,其中 3,685 个插件在合法市场上出售,使攻击者获得了 41,500 美元的非法收入。

根据佐治亚理工学院的一组研究人员进行的一项为期 8 年的研究,这些发现来自一个名为yoda的新工具,该工具旨在检测流氓 wordpress 插件并追踪其来源。

“攻击者冒充良性插件作者并通过分发盗版插件传播恶意软件,”研究人员在一篇题为“你必须不信任插件”的新论文中说。

“这些年来,网站上的恶意插件数量稳步增加,恶意活动在 2020 年 3 月达到顶峰。令人震惊的是,这 8 年来安装的 94% 的恶意插件今天仍然活跃。”

这项大规模研究需要分析自 2012 年以来安装在 410,122 台独特的 web 服务器中的 wordpress 插件,发现总价值 834,000 美元的插件在部署后被威胁者感染。

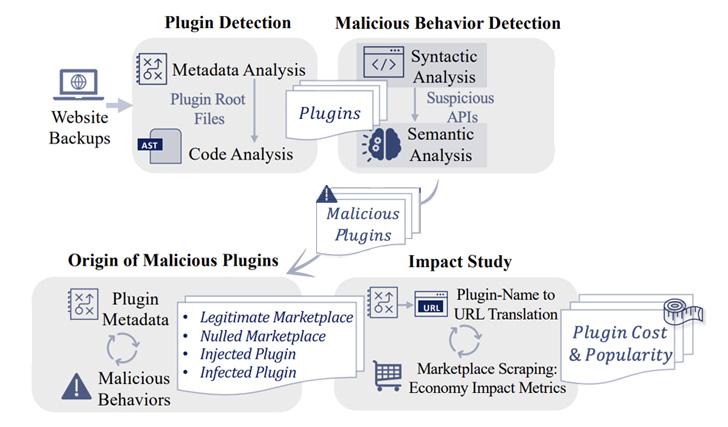

yoda 可以直接集成到网站和网络服务器托管提供商中,也可以通过插件市场进行部署。除了检测隐藏和恶意软件操纵的附加组件外,该框架还可用于识别插件的出处及其所有权。

它通过对服务器端代码文件和相关元数据(例如,评论)进行分析以检测插件,然后进行句法和语义分析以标记恶意行为来实现这一点。

语义模型考虑了广泛的危险信号,包括网络外壳、插入新帖子的功能、受密码保护的注入代码执行、垃圾邮件、代码混淆、停电 seo、恶意软件下载程序、恶意广告和加密货币矿工。

其他一些值得注意的发现如下:

- 合法插件市场中的 3,452 个插件促进了垃圾邮件注入

- 在 18,034 个网站上部署后感染了 40,533 个插件

- 无效插件——已被篡改以在服务器上下载恶意代码的 wordpress 插件或主题——占恶意插件总数的 8,525 个,其中大约 75% 的盗版插件欺骗了开发人员 228,000 美元的收入

研究人员指出:“使用 yoda,网站所有者和托管服务提供商可以识别 web 服务器上的恶意插件;插件开发人员和市场可以在分发之前审查他们的插件。”